Copyright(C) 2000-05-31,2010 M . Tsukui, Suginami Junior and Senior High School affiliated with Bunka Women's University All rights reserved. |

課題48:暗号解読にチャレンジしてみよう

(情報セキュリティの確保編1)

<<高校生の課題>>

生徒用の共有フォルダ『教材配布』のなかに『課題48:暗号解読にチャレンジしてみよう』というフォルダがありますので、フォルダ毎、自分のUSBメモリにコピーして下さい。

あどで、その中のファイルを使って、いくつかの課題をして貰います。

まずは、興味を持って貰う目的で、コナン・ドイルのシャーロック・ホームズシリーズから『踊る人形』を紹介することにしました。

次の暗号を見て下さい。何と書いてあるかわかりますか。2、3分眺めただけでは恐らく何と書いてあるかはわからないと思います。

意味のある文章に変換するためのルールがわからないからです。

直ぐ下のリンクを辿るとアルファベットと人形のイラストとの対応表が表示されますので、それを見ながらもう一度解読に挑戦してみて下さい(いきなり解答をみるのではなく、何もないままで1、2分でも考えてみて下さい。

踊る人形のイラストは以下のサイトから利用させて頂きました。

www.page.sannet.ne.jp/mnagano/odoru.html

暗号化

データの内容を他人がみても分からないようにすることを暗号化といいます。

情報を一定の規則で変換して、第三者に内容がわからないようにすることです。暗号化の技術はインターネット上で個人情報を送信したり、クレジットカード決済をするときなどには必須の技術です。

復号化

暗号化された文章から、通常我々が読める文章(平文(『ひらぶん』という))に変換すること。

その1 共通鍵暗号方式

『シーザー暗号』

シーザーとは、ジュリアス・シーザー、いまの世界史ではユリウス・カエサルと表現されている、あのシーザーが使ったとされている暗号方式です。

平文(ひらぶん:われわれが読みとれる通常の文章)を作っているアルファベットを2文字とか3文字とか文字をずらすことによって作成する暗号(シーザーは3文字ずらす方法を用いたとのこと)。

覚えるべき用語

平文(ひらぶん)・・・・暗号化される前の文。 便宜上小文字で表すことが多い。

暗号文・・・・・・・・・暗号化されてできた文。 便宜上大文字で表すことが多い。

暗号化・・・・・・・・・平文を暗号文にすること。

復号化・・・・・・・・・暗号文を平文に戻すこと。

暗号化・・・・・・・・・共通鍵暗号方式と公開鍵暗号方式のふたつがある。

単一式換字暗号(たんいつしきかえじあんごう 代表例として『シーザー暗号』)

例 平文→暗号文(暗号化)

『COMPUTER』→『FRPSXHU(3文字シフトしたもの)』

※この単語を2文字シフトしてシーザー暗号にするとどうなるでしょうか。

例 暗号文→平文(復号化)

『YLFWRUB』→『victory』

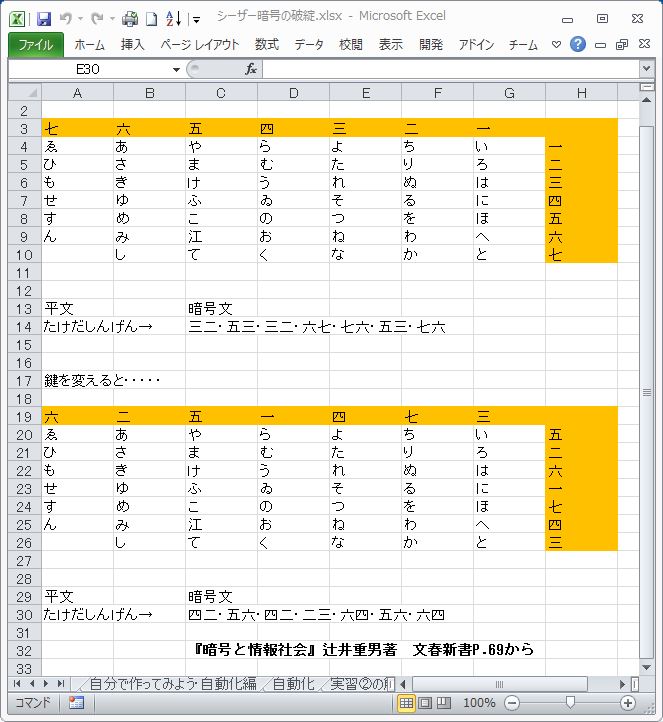

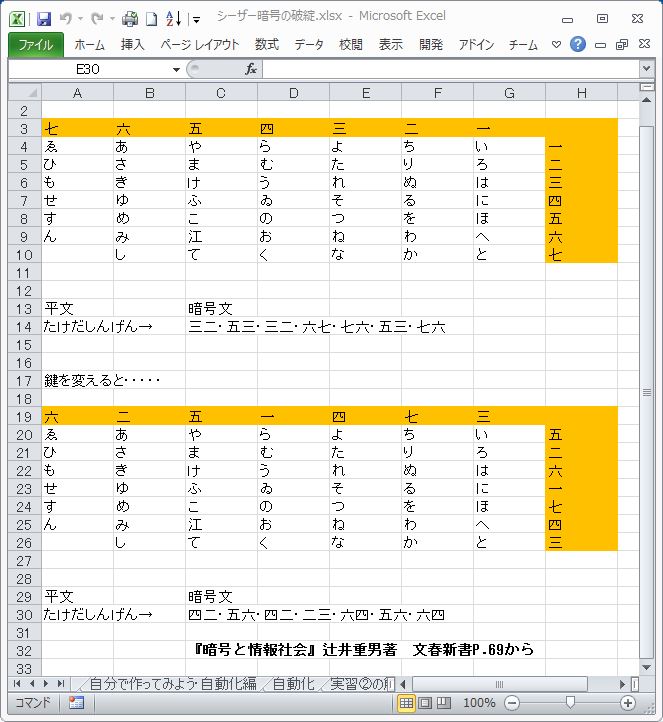

『字変四十八(上杉暗号)』

日本で使われた暗号のひとつに『字変四十八(上杉暗号)』があります。

上杉謙信の軍師だった宇佐見定行という人が使ったといわれている暗号です。『いろはうた』の表に、縦横7つの数字を並べて交点にあたる文字の数字を並べたものです。

上杉暗号(字変四十八の奥義)というサイト も参考になります。

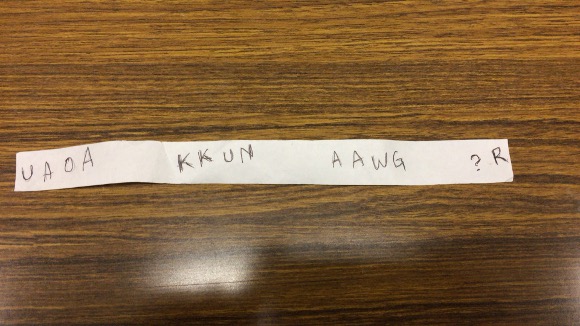

スキュタレー(scytale)暗号

スキュタレーとは木の棒のこと、リレーのバトンともいわれています。

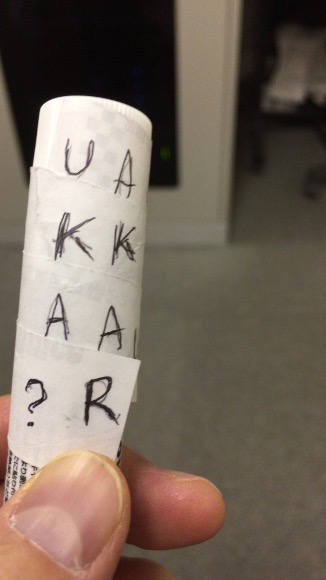

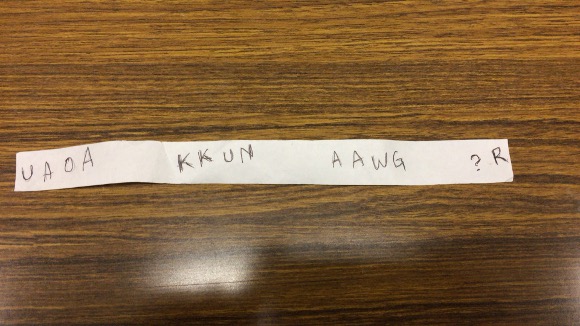

最初の写真には紙テープのようなものが写っていますが、そこに書かれている文字は左から

『UAOA KKUN AAWG ?R』

と意味のわからないものになっています。

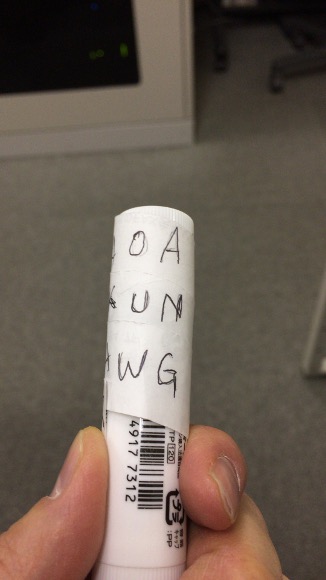

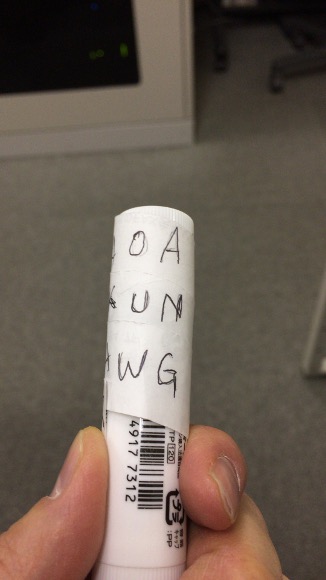

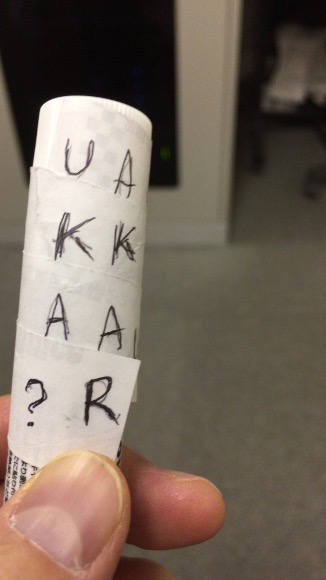

ここではスティック糊を木の棒に見立てて使いましたが、これを『木の棒(スキュタレー)=スティック糊の棒』にくるくると巻き付けたものが下の2枚です。

巻き付けてみると意味のある言葉になりました。

上から順に縦に読んでいくと・・・。

『ANGOUW』

『AKARUKA?』

続けて読むと『ANGOUWAKARUKA?』

巻き付ける棒(スキュタレー)、つまり、その太さをあらかじめ決めておくことによって暗号文を正しく復号化すること(解読すること)ができるわけです。

スキュタレー暗号は転置暗号とも呼ばれています。

『ENIGMA(エニグマ)』(この項目は現在更新中!!)

第二次世界大戦中にドイツ軍が利用していた暗号作成機。

ローターは文字を別の文字に変換する働きを持っていて換字表の働きをする。

3つの取り替え可能なローター(5枚あるローターから3枚を取り出して本体に設置して使用する)で文字変換をして暗号化するもの。 1文字生成する毎に右側のローターが1文字分回転する。一番右側のローターが1回転(26文字分回転)すると、次の(中央の)ローターが1文字分回転する。

中央のローターが1回転(26文字分回転)すると、左側のローターが1文字分回転するようにできている。

左側のローターが1回転(26文字分回転)すると元の状態に戻る

これにより、換字表を常に変化して使うことができる。

また、機器の前面にはプラグボードという仕組みがあって6本のケーブルで6組の文字を変換することができる用になっている(後期の製品は10組の変換が可能だった)。

アルファベット26文字が作り出す換字の組み合わせのすべてを考えると

aを何に換字するかでa~zまでの26

bを何に換字するかでb~zまでの25

cを何に換字するかでc~zまでの24

・

・

・

yを何に換字するかでy~zまでの2

zを何に換字するかでzまでの1

結果として

26!=403291461126605635584000000通り。

5枚のローターから3枚を選ぶ組み合わせは5×4×3=60通り。

ローター3枚の初期位置の組み合わせは26×26×26=17576通り。

従って、17576×60=1054560通り。 プラグボードに10本のケーブルを挿して変換した場合の組み合わせは

((26! / 6! )/ 2^10 )/ 10! = 150738274937250通り。

**************************************************************************************************************

このすべてを掛けた値が、エニグマが作成する暗号の数で

17576×60×150738274937250≒158.9×10^18通り(158,962,555,217,826,360,000通り)となる。

**************************************************************************************************************

----

後期にはローター4枚のものが製品化された。

26×26×26×26=456976通り

(後期の製品はローター4枚のものがあった。この場合の初期位置の組み合わせ)

5枚のローターから4枚を選ぶ組み合わせは5×4×3×2=120通り。

従って、456976×120=9139520通り。

**エニグマに関する参考サイト**

エニグマ暗号機の写真(Wikipeida)

Enigmaの実装

テンメイのRUN&BIKE『チューリングが解読したエニグマ暗号機、マシンと計算の簡単な解説』

エニグマを解読した人・アラン・チューリング(Wikipeida)

エニグマを解読した人・マリアン・レイェフスキ(Wikipeida)

エニグマシミュレータ(http://enigmaco.de/というサイト)

ドキュメンタリー 2017: エニグマ暗号機 VS アラン・チューリング(興味があったら自宅で見て下さい)

数字の桁

<<実習>>

? 平文のシーザー暗号化 we are learning ict.

キー:3 ( )

? シーザー暗号の解読(復号化) LORYHBRXNHLNR

キー:3 ( )

参考:The name of my wife is Keiko.

? シーザー暗号の解読(新版暗号技術入門 結城浩著 SoftBankCreative P26から)

PELCGBTENCUL

キー:不明 ( )

※実習の?は『シーザー暗号の破綻.xlsx』というExcelファイルを使って、表内にアルファベットを打ち込んでい く

『自分でやってみよう・手作業編』

と、

今まで学んできた知識(Excelの使い方、計算式の書き方、関数の使い方)を活かしてスマートに解決していく

『自分でやってみよう・自動化編』

の二つを行って下さい。

『自動化』というシート内にヒントはありますが、ここを見ないで自分の力だけで解答してみて下さい。

自分ができることと、自分ができないこと・自分ではわかっていないことなどを見極めることが大切です。

アイデアがまとまれば、2、3分で2つのセルに計算式1つずつを作成することができると思います。あとはドラッグアンドドロップして全てのセルに計算式を反映させるだけです。

平文は小文字で表すので、まずは大文字の暗号文を小文字にすることを考えて下さい(これは簡単ですね。関数をひとつ使うだけです)。

文字を1文字戻す方法も同じよう考えて下さい(こちらはセルの中に関数を3つ使います)。

<<実習・その2>>

教科書(日本文教出版 『社会と情報』 P.90 実習20より

?平文のシーザー暗号化 this world is beautiful.

キー:5 ( )

?シーザー暗号の解読 TWNTSNXXMNSNSL

キー:5 ( )

<<実習・その3>>

他表式換字暗号(『暗号と情報社会』辻井重男著 文春新書 P.74から)

次の暗号は、実際にあった事件の犯人が残したもので、家宅捜索した結果取得したものである。住所の一部(犯人の潜伏先)だという。刑事になった気持ちになって、犯人の所在を突き止めて見よう。

次の暗号は、実際にあった事件の犯人が残したもので、家宅捜索した結果取得したものである。住所の一部(犯人の潜伏先)だという。刑事になった気持ちになって、犯人の所在を突き止めて見よう。

(HINT:犯人のTELは3680951)

CNARSSMCPP

( )→ 県 市

その2 公開鍵暗号方式

『公開鍵暗号方式』では『公開鍵』と『秘密鍵』という二つの異なる鍵を使います。

『公開鍵』で暗号化したものは、その対となる『秘密鍵』でなければ復号化できないという仕組みになっています。

◎相手には『公開鍵』を渡す(『公開鍵』は不特定多数の相手に渡して構わない)。

◎自分宛の情報には、この『公開鍵』で鍵(正確な意味では『錠』)を掛けて貰う。

◎『公開鍵』は鍵を掛けるという機能だけで、一度掛けた鍵は『公開鍵』では開かない。

◎公開鍵で一度掛けた鍵でも、『秘密鍵』を使えば開けることができる

この場合、『公開鍵』は施錠する前の『南京錠』をイメージするとよいです)。

また、『秘密鍵』は、その南京錠を開けることができる『キー(鍵)』、そのものだと思えばよいわけです。

『南京錠』で施錠しても、その『南京錠』を開けるための鍵(自分専用の『秘密鍵』)があれば、その南京錠は開錠できます。つまり、復号化できることになります)。

『秘密鍵はだれにも渡さない』ことによって、通信の秘密は守られるわけです。

<<実習その4>>

公開鍵暗号方式を利用した暗号化通信のイメージを体験してみましょう。

本校では、次のリンクで紹介されている方法を用いて実習を行い、暗号化通信の概略を体験的に理解することを目指しています。

https://www.nichibun-g.co.jp/data/education/ict-education/archive/49/04.php

(日本文教出版ICT EducationNo.49 平成24年5月20日発行)

公開鍵は『錠』、秘密鍵は『鍵』と考えればよい。

参考:鍵と錠、錠前の関係

http://key-and-lock.joo-hoo.com/lockset.html

錠・・・・・扉などを固定するための機構部分

鍵・・・・・錠で閉じられた扉を開けるためのもの

錠前・・・錠と鍵のセット

該当の人(ここではメッセージの受信者)は『秘密鍵』と『公開鍵』の2種類を用意し、『公開鍵』の方は文字通りインターネット上に公開しておきます。

メッセージの送信者はメッセージを相手(該当の人:受信者)に送るときには、その相手の『公開鍵』でメール内容を暗号化してその相手に送ります。

メッセージを送られてきた本人は、自分の秘密鍵でメッセージを開けて読むことが可能になるわけです。

通信の途中で傍受されても、他者はこの受信者用の秘密鍵は持っていないので復号化できず(平文にすることができず)、メールの内容を読むことができないという仕組みです。

鍵締めは『公開鍵』で行い、その鍵を開けるのは自分の『秘密鍵』でしか開けられないというところがポイントなのです。

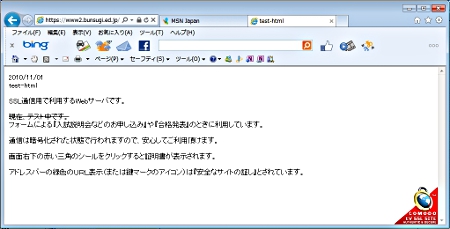

ブラウザ(Webページを見るためのソフト)の、アドレスバーの緑色の部分をクリックして表示される証明書ビューアでSubject Public Key info の中のSubject Public Key(MSIEでは鍵マークをクリックして表示される証明書ビューアから、詳細タブをくりクックして公開キー)をクリックすると表示される2048ビットの数字の塊を公開鍵といいます。

<<実習・その5>>

いつものように、『今日の実習の感想と振り返りを』WORDを用いて書き、提出すること。

ファイル名も『課題48土60899』というような感じで、99の部分は自分の出席番号。

デジタル署名

紙文書による署名や捺印は、確かにその人が作成し送ってきたものであるということが確認できるが、デジタルデータの場合には偽造の可能性が存在してしまいます。

それを防ぐ目的で『デジタル署名』という方法が考えられています。

公開鍵暗号方式を用いて、送信者は自分の秘密鍵で文書を暗号化して送信するわけです。

受信者は送信者の秘密鍵がどうなっているのかを知ることはできないようになっています。

そして、その受信者は送信者の公開鍵は得ることができるので、送信者の公開鍵を使ってその文書を読むことができるという仕組みなのです。

このような方法で公開鍵暗号方式を用いることを『デジタル署名』といっています。

認証局による認証済みサイトについて

色々な企業、学校などは、その存在の正当性を証明して貰うために、認証局と呼ばれている会社と契約し、その認証を受けています。

認証局から認証を受けると、SSL(Secure Sockets Layer)という技術を使って暗号化したものをhttps(Hyper Text Transfer Protocol Secure)というプロトコルで通信することができるようになります。

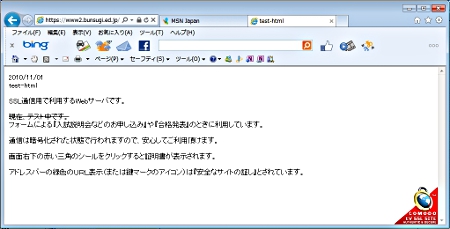

本校では通常のWEBサーバ(www)と、SSL用のWEBサーバ(www2)の二つをWEBページ公開用に利用しています。

前述したように、SSL用のWEBサーバ(本校の場合にはwww2)の方は各種のデータを暗号化したのちに、httpsというプロトコルで通信し、WEBページを表示してます(こちらのサイトは設定をしてhttpという通常のプロトコルでは通信できないようにしています)。

SSLサイトの例

https://www2.bunsugi.ed.jp/

↑

*********************************************************************************

2016-04-01から別のWebサーバ、SSLを利用しており、今はこれを使っていません。

URLをクリックしても、この画面は表示されません。

過去数年の授業で使っていたものを、参考として残しています(順次改訂予定)。

『情報教育遠隔講座』の部分は、勤務校の公式サイトから個人で利用している

レンタルサーバに移動済みなので、個人で利用しているレンタルサーバのSSLサー

ビスに入りましたが、EV-SSLではないので、サイトシールをクリックしても管理者の

詳細な情報は表示されません。

認証局に登録された管理者が作成しているwww2-mt-infodl.netというサイトが確実

に存在し、認証されているということはわかります(2017-12-01)。 *********************************************************************************

アドレスバーの緑色(青色の所もある)、URL先頭の『https://』というプロトコル表示、画面上右下などにある『認証局からの認証シール』などが安全なサイトである証明です。

このWEBサーバにはSSLで暗号化された後に、『https://』というプロトコルで通信されているので、フォームなどに入れた個人情報は暗号化された形で送られますから通信上の安全が保証されています。

本校の場合にはCOMODO社のEV SSLという認証サービスに加入しているので、そのことが右下のシールから読みとれます。

このシール部分をクリックすると下の画像のように、この団体(つまり、『文大杉並』、法人名は『文化杉並学園』)が確かに『杉並区阿佐谷南3-48-16』存在する学校であるということがCOMODO社という認証局によって証明されています。

認証手続きは各種書類を提出し何度も審査を重ねた後に取得できるものなので、これによって、ここが実態として存在している安全なサイトであるということを確認できるわけです。

認証局によって認証されると、結果的に

1.送られるデータは暗号化されているので、通信上の安全性が保証されること。

2.その団体が確かに存在しているということ。

という2点 が保証されます。

---

暗号を使った通信の例

http://allabout.co.jp/gm/gc/296748/ 暗号化メールについて

http://itpro.nikkeibp.co.jp/article/COLUMN/20071012/284424/ SSL通信

あどで、その中のファイルを使って、いくつかの課題をして貰います。

まずは、興味を持って貰う目的で、コナン・ドイルのシャーロック・ホームズシリーズから『踊る人形』を紹介することにしました。

次の暗号を見て下さい。何と書いてあるかわかりますか。2、3分眺めただけでは恐らく何と書いてあるかはわからないと思います。

意味のある文章に変換するためのルールがわからないからです。

直ぐ下のリンクを辿るとアルファベットと人形のイラストとの対応表が表示されますので、それを見ながらもう一度解読に挑戦してみて下さい(いきなり解答をみるのではなく、何もないままで1、2分でも考えてみて下さい。

踊る人形のイラストは以下のサイトから利用させて頂きました。

www.page.sannet.ne.jp/mnagano/odoru.html

暗号化

データの内容を他人がみても分からないようにすることを暗号化といいます。

情報を一定の規則で変換して、第三者に内容がわからないようにすることです。暗号化の技術はインターネット上で個人情報を送信したり、クレジットカード決済をするときなどには必須の技術です。

復号化

暗号化された文章から、通常我々が読める文章(平文(『ひらぶん』という))に変換すること。

その1 共通鍵暗号方式

『シーザー暗号』

シーザーとは、ジュリアス・シーザー、いまの世界史ではユリウス・カエサルと表現されている、あのシーザーが使ったとされている暗号方式です。

平文(ひらぶん:われわれが読みとれる通常の文章)を作っているアルファベットを2文字とか3文字とか文字をずらすことによって作成する暗号(シーザーは3文字ずらす方法を用いたとのこと)。

覚えるべき用語

平文(ひらぶん)・・・・暗号化される前の文。 便宜上小文字で表すことが多い。

暗号文・・・・・・・・・暗号化されてできた文。 便宜上大文字で表すことが多い。

暗号化・・・・・・・・・平文を暗号文にすること。

復号化・・・・・・・・・暗号文を平文に戻すこと。

暗号化・・・・・・・・・共通鍵暗号方式と公開鍵暗号方式のふたつがある。

単一式換字暗号(たんいつしきかえじあんごう 代表例として『シーザー暗号』)

例 平文→暗号文(暗号化)

『COMPUTER』→『FRPSXHU(3文字シフトしたもの)』

※この単語を2文字シフトしてシーザー暗号にするとどうなるでしょうか。

例 暗号文→平文(復号化)

『YLFWRUB』→『victory』

『字変四十八(上杉暗号)』

日本で使われた暗号のひとつに『字変四十八(上杉暗号)』があります。

上杉謙信の軍師だった宇佐見定行という人が使ったといわれている暗号です。『いろはうた』の表に、縦横7つの数字を並べて交点にあたる文字の数字を並べたものです。

上杉暗号(字変四十八の奥義)というサイト も参考になります。

スキュタレー(scytale)暗号

スキュタレーとは木の棒のこと、リレーのバトンともいわれています。

最初の写真には紙テープのようなものが写っていますが、そこに書かれている文字は左から

『UAOA KKUN AAWG ?R』

と意味のわからないものになっています。

ここではスティック糊を木の棒に見立てて使いましたが、これを『木の棒(スキュタレー)=スティック糊の棒』にくるくると巻き付けたものが下の2枚です。

巻き付けてみると意味のある言葉になりました。

上から順に縦に読んでいくと・・・。

『ANGOUW』

『AKARUKA?』

続けて読むと『ANGOUWAKARUKA?』

巻き付ける棒(スキュタレー)、つまり、その太さをあらかじめ決めておくことによって暗号文を正しく復号化すること(解読すること)ができるわけです。

スキュタレー暗号は転置暗号とも呼ばれています。

『ENIGMA(エニグマ)』(この項目は現在更新中!!)

第二次世界大戦中にドイツ軍が利用していた暗号作成機。

ローターは文字を別の文字に変換する働きを持っていて換字表の働きをする。

3つの取り替え可能なローター(5枚あるローターから3枚を取り出して本体に設置して使用する)で文字変換をして暗号化するもの。 1文字生成する毎に右側のローターが1文字分回転する。一番右側のローターが1回転(26文字分回転)すると、次の(中央の)ローターが1文字分回転する。

中央のローターが1回転(26文字分回転)すると、左側のローターが1文字分回転するようにできている。

左側のローターが1回転(26文字分回転)すると元の状態に戻る

これにより、換字表を常に変化して使うことができる。

また、機器の前面にはプラグボードという仕組みがあって6本のケーブルで6組の文字を変換することができる用になっている(後期の製品は10組の変換が可能だった)。

アルファベット26文字が作り出す換字の組み合わせのすべてを考えると

aを何に換字するかでa~zまでの26

bを何に換字するかでb~zまでの25

cを何に換字するかでc~zまでの24

・

・

・

yを何に換字するかでy~zまでの2

zを何に換字するかでzまでの1

結果として

26!=403291461126605635584000000通り。

5枚のローターから3枚を選ぶ組み合わせは5×4×3=60通り。

ローター3枚の初期位置の組み合わせは26×26×26=17576通り。

従って、17576×60=1054560通り。 プラグボードに10本のケーブルを挿して変換した場合の組み合わせは

((26! / 6! )/ 2^10 )/ 10! = 150738274937250通り。

**************************************************************************************************************

このすべてを掛けた値が、エニグマが作成する暗号の数で

17576×60×150738274937250≒158.9×10^18通り(158,962,555,217,826,360,000通り)となる。

**************************************************************************************************************

----

後期にはローター4枚のものが製品化された。

26×26×26×26=456976通り

(後期の製品はローター4枚のものがあった。この場合の初期位置の組み合わせ)

5枚のローターから4枚を選ぶ組み合わせは5×4×3×2=120通り。

従って、456976×120=9139520通り。

**エニグマに関する参考サイト**

エニグマ暗号機の写真(Wikipeida)

Enigmaの実装

テンメイのRUN&BIKE『チューリングが解読したエニグマ暗号機、マシンと計算の簡単な解説』

エニグマを解読した人・アラン・チューリング(Wikipeida)

エニグマを解読した人・マリアン・レイェフスキ(Wikipeida)

エニグマシミュレータ(http://enigmaco.de/というサイト)

ドキュメンタリー 2017: エニグマ暗号機 VS アラン・チューリング(興味があったら自宅で見て下さい)

数字の桁

<<実習>>

? 平文のシーザー暗号化 we are learning ict.

キー:3 ( )

? シーザー暗号の解読(復号化) LORYHBRXNHLNR

キー:3 ( )

参考:The name of my wife is Keiko.

? シーザー暗号の解読(新版暗号技術入門 結城浩著 SoftBankCreative P26から)

PELCGBTENCUL

キー:不明 ( )

※実習の?は『シーザー暗号の破綻.xlsx』というExcelファイルを使って、表内にアルファベットを打ち込んでい く

『自分でやってみよう・手作業編』

と、

今まで学んできた知識(Excelの使い方、計算式の書き方、関数の使い方)を活かしてスマートに解決していく

『自分でやってみよう・自動化編』

の二つを行って下さい。

『自動化』というシート内にヒントはありますが、ここを見ないで自分の力だけで解答してみて下さい。

自分ができることと、自分ができないこと・自分ではわかっていないことなどを見極めることが大切です。

アイデアがまとまれば、2、3分で2つのセルに計算式1つずつを作成することができると思います。あとはドラッグアンドドロップして全てのセルに計算式を反映させるだけです。

平文は小文字で表すので、まずは大文字の暗号文を小文字にすることを考えて下さい(これは簡単ですね。関数をひとつ使うだけです)。

文字を1文字戻す方法も同じよう考えて下さい(こちらはセルの中に関数を3つ使います)。

<<実習・その2>>

教科書(日本文教出版 『社会と情報』 P.90 実習20より

?平文のシーザー暗号化 this world is beautiful.

キー:5 ( )

?シーザー暗号の解読 TWNTSNXXMNSNSL

キー:5 ( )

<<実習・その3>>

他表式換字暗号(『暗号と情報社会』辻井重男著 文春新書 P.74から)

次の暗号は、実際にあった事件の犯人が残したもので、家宅捜索した結果取得したものである。住所の一部(犯人の潜伏先)だという。刑事になった気持ちになって、犯人の所在を突き止めて見よう。

次の暗号は、実際にあった事件の犯人が残したもので、家宅捜索した結果取得したものである。住所の一部(犯人の潜伏先)だという。刑事になった気持ちになって、犯人の所在を突き止めて見よう。(HINT:犯人のTELは3680951)

CNARSSMCPP

( )→ 県 市

その2 公開鍵暗号方式

『公開鍵暗号方式』では『公開鍵』と『秘密鍵』という二つの異なる鍵を使います。

『公開鍵』で暗号化したものは、その対となる『秘密鍵』でなければ復号化できないという仕組みになっています。

◎相手には『公開鍵』を渡す(『公開鍵』は不特定多数の相手に渡して構わない)。

◎自分宛の情報には、この『公開鍵』で鍵(正確な意味では『錠』)を掛けて貰う。

◎『公開鍵』は鍵を掛けるという機能だけで、一度掛けた鍵は『公開鍵』では開かない。

◎公開鍵で一度掛けた鍵でも、『秘密鍵』を使えば開けることができる

この場合、『公開鍵』は施錠する前の『南京錠』をイメージするとよいです)。

また、『秘密鍵』は、その南京錠を開けることができる『キー(鍵)』、そのものだと思えばよいわけです。

『南京錠』で施錠しても、その『南京錠』を開けるための鍵(自分専用の『秘密鍵』)があれば、その南京錠は開錠できます。つまり、復号化できることになります)。

『秘密鍵はだれにも渡さない』ことによって、通信の秘密は守られるわけです。

<<実習その4>>

公開鍵暗号方式を利用した暗号化通信のイメージを体験してみましょう。

本校では、次のリンクで紹介されている方法を用いて実習を行い、暗号化通信の概略を体験的に理解することを目指しています。

https://www.nichibun-g.co.jp/data/education/ict-education/archive/49/04.php

(日本文教出版ICT EducationNo.49 平成24年5月20日発行)

公開鍵は『錠』、秘密鍵は『鍵』と考えればよい。

参考:鍵と錠、錠前の関係

http://key-and-lock.joo-hoo.com/lockset.html

錠・・・・・扉などを固定するための機構部分

鍵・・・・・錠で閉じられた扉を開けるためのもの

錠前・・・錠と鍵のセット

該当の人(ここではメッセージの受信者)は『秘密鍵』と『公開鍵』の2種類を用意し、『公開鍵』の方は文字通りインターネット上に公開しておきます。

メッセージの送信者はメッセージを相手(該当の人:受信者)に送るときには、その相手の『公開鍵』でメール内容を暗号化してその相手に送ります。

メッセージを送られてきた本人は、自分の秘密鍵でメッセージを開けて読むことが可能になるわけです。

通信の途中で傍受されても、他者はこの受信者用の秘密鍵は持っていないので復号化できず(平文にすることができず)、メールの内容を読むことができないという仕組みです。

鍵締めは『公開鍵』で行い、その鍵を開けるのは自分の『秘密鍵』でしか開けられないというところがポイントなのです。

ブラウザ(Webページを見るためのソフト)の、アドレスバーの緑色の部分をクリックして表示される証明書ビューアでSubject Public Key info の中のSubject Public Key(MSIEでは鍵マークをクリックして表示される証明書ビューアから、詳細タブをくりクックして公開キー)をクリックすると表示される2048ビットの数字の塊を公開鍵といいます。

<<実習・その5>>

いつものように、『今日の実習の感想と振り返りを』WORDを用いて書き、提出すること。

ファイル名も『課題48土60899』というような感じで、99の部分は自分の出席番号。

デジタル署名

紙文書による署名や捺印は、確かにその人が作成し送ってきたものであるということが確認できるが、デジタルデータの場合には偽造の可能性が存在してしまいます。

それを防ぐ目的で『デジタル署名』という方法が考えられています。

公開鍵暗号方式を用いて、送信者は自分の秘密鍵で文書を暗号化して送信するわけです。

受信者は送信者の秘密鍵がどうなっているのかを知ることはできないようになっています。

そして、その受信者は送信者の公開鍵は得ることができるので、送信者の公開鍵を使ってその文書を読むことができるという仕組みなのです。

このような方法で公開鍵暗号方式を用いることを『デジタル署名』といっています。

認証局による認証済みサイトについて

色々な企業、学校などは、その存在の正当性を証明して貰うために、認証局と呼ばれている会社と契約し、その認証を受けています。

認証局から認証を受けると、SSL(Secure Sockets Layer)という技術を使って暗号化したものをhttps(Hyper Text Transfer Protocol Secure)というプロトコルで通信することができるようになります。

本校では通常のWEBサーバ(www)と、SSL用のWEBサーバ(www2)の二つをWEBページ公開用に利用しています。

前述したように、SSL用のWEBサーバ(本校の場合にはwww2)の方は各種のデータを暗号化したのちに、httpsというプロトコルで通信し、WEBページを表示してます(こちらのサイトは設定をしてhttpという通常のプロトコルでは通信できないようにしています)。

SSLサイトの例

https://www2.bunsugi.ed.jp/

↑

*********************************************************************************

2016-04-01から別のWebサーバ、SSLを利用しており、今はこれを使っていません。

URLをクリックしても、この画面は表示されません。

過去数年の授業で使っていたものを、参考として残しています(

『情報教育遠隔講座』の部分は、勤務校の公式サイトから個人で利用している

レンタルサーバに移動済みなので、個人で利用しているレンタルサーバのSSLサー

ビスに入りましたが、EV-SSLではないので、サイトシールをクリックしても管理者の

詳細な情報は表示されません。

認証局に登録された管理者が作成しているwww2-mt-infodl.netというサイトが確実

に存在し、認証されているということはわかります(2017-12-01)。 *********************************************************************************

アドレスバーの緑色(青色の所もある)、URL先頭の『https://』というプロトコル表示、画面上右下などにある『認証局からの認証シール』などが安全なサイトである証明です。

このWEBサーバにはSSLで暗号化された後に、『https://』というプロトコルで通信されているので、フォームなどに入れた個人情報は暗号化された形で送られますから通信上の安全が保証されています。

本校の場合にはCOMODO社のEV SSLという認証サービスに加入しているので、そのことが右下のシールから読みとれます。

このシール部分をクリックすると下の画像のように、この団体(つまり、『文大杉並』、法人名は『文化杉並学園』)が確かに『杉並区阿佐谷南3-48-16』存在する学校であるということがCOMODO社という認証局によって証明されています。

認証手続きは各種書類を提出し何度も審査を重ねた後に取得できるものなので、これによって、ここが実態として存在している安全なサイトであるということを確認できるわけです。

認証局によって認証されると、結果的に

1.送られるデータは暗号化されているので、通信上の安全性が保証されること。

2.その団体が確かに存在しているということ。

という2点 が保証されます。

---

暗号を使った通信の例

http://allabout.co.jp/gm/gc/296748/ 暗号化メールについて

http://itpro.nikkeibp.co.jp/article/COLUMN/20071012/284424/ SSL通信